Bien souvent le maître et ses esclaves communiquent par le biais des protocoles ICMP, TCP, SSH, Telnet, UDP, etc. et lancent des commandes qui ne requièrent pas de validations particulières (droits, mot de passe, authentification, ...). Ces commandes sont identiques à celle des Dos, à savoir, les inondations UDP, TCP, ICMP, SYN et les attaques de types smurf (broadcast dirigé). Mais également les attaques à l'aide de paquets malformés.

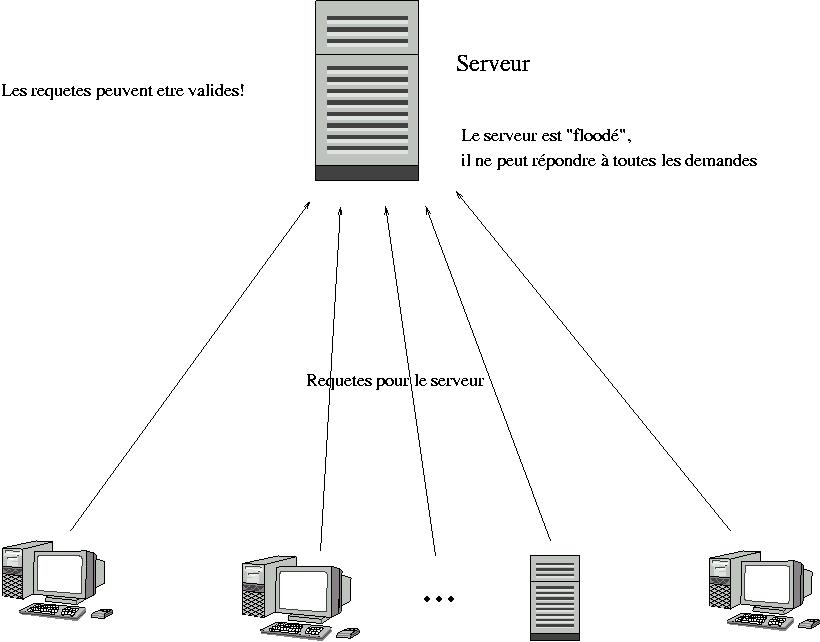

Cependant, il subsiste de nombreuses attaques DDoS qu'on n'arrive pas à contrer. C'est dû au fait qu'il est difficile de tracer les communications jusqu'à leur origine, de couper toutes les communications qui arrivent car elles proviennent aussi bien de personnes fiables que non fiables, de savoir que les machines zombies ont été attaquées au préalable.

Parmi les attaques DDoS très populaires, on connait l'attaque sur les sites internets Yahoo, CNN et EBay qui ont subit une inondation de leur réseau.

Suivant: L'attaque sur le World Monter: Le Denial of Service Précédent: Le Denial of Service